티스토리 뷰

패킷분석2

statistic을 통해 주로 어떤 패킷을주고 받았는지 확인합니다. http 패킷쪽에서 Media Type의 패킷이 어느정도 분포하고 있습니다. 따라서 웹에서 첨부파일이 있다는 짐작을 할 수 있습니다.

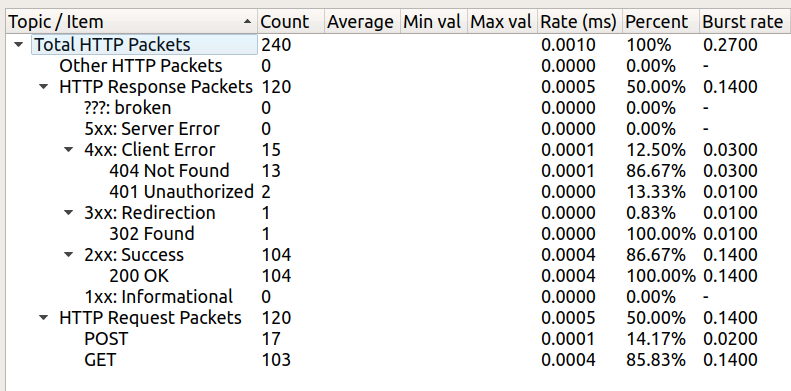

packet counter를 보면 2xx번대의 정상적인 패킷들을 제외하고, 4xx대의 오류(없는 페이지 접근)를 주로 발생시키는 것을 확인할 수 있습니다. 4xx대의 오류는 brute force 공격이나 SQL인젝션에서 많이 발생시킵니다. 무차별 대입을 시도하니 당연한 결과입니다.

192.168.206.133에서 8180포트로 접근한 것을 살펴보면 /manager/html/upload와 shell.jsp에 접근한 것을 볼 수 있습니다. 그러므로 피해 서버의 ip는 192.168.206.133이고 8180 포트로 접근하여 정상적이지 않은 행위를 하였다고 볼 수 있습니다.

피해 ip와 8180포트를 필터로 걸러 확인합니다.

우선 웹에 어떤 파일을 upload했는지 알아보기 위하여 다음의 패킷을 follow합니다

follow한 tcp stream을 살펴보겠습니다. 다음과 같이 tomcat web server의 관리자 페이지에 접근한걸 확인했습니다.

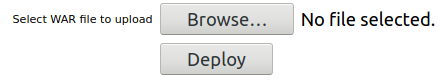

또한, WAR파일을 올릴 수 있는 것도 발견하였습니다. WAR파일에는 웹쉘이 있습니다. Browse로 올리고 Deploy를 통해 공격을 시도합니다.

해당 서버에 /attack 과 /backdoor가 있는 것을 확인할 수 있습니다. 웹쉘을 올릴때 파일이름을 디렉토리를 포함하여 올리면 다음과 같이 해당 디렉토리가 생기고 그 안에 웹쉘이 저장됩니다.

다음 command 부분에서 ps -aux를 실행하여 프로세스 정보를 요청하는 것도 확인하였습니다. 아래의 것은 ls -al을 요청하였습니다.

다음으로는 웹쉘을 찾아보겠습니다. 먼저 업로드를 시작한 부분을 찾습니다. 아래의 부분의 filename에서 attack.war를 찾을 수 있습니다. content-Type에서 multipart/form-data 형식을이용하여 컨텐츠를 전송한 것을 알 수 있습니다.

그리고 해당 패킷을 wireshark에서 살펴보면 해당 패킷에 MIME Multipart Media Encapsulation을 확인할 수 있습니다.

해당 패킷에서 data를 추출합니다.

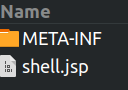

그리고 attack.war 파일에 다음과 같은 파일이 들어있는것을 확인하였습니다.

shell.jsp파일을 열어보면 다음과 같은 코드가 나온다는 것을 확인하실 수 있습니다.