티스토리 뷰

패킷분석1

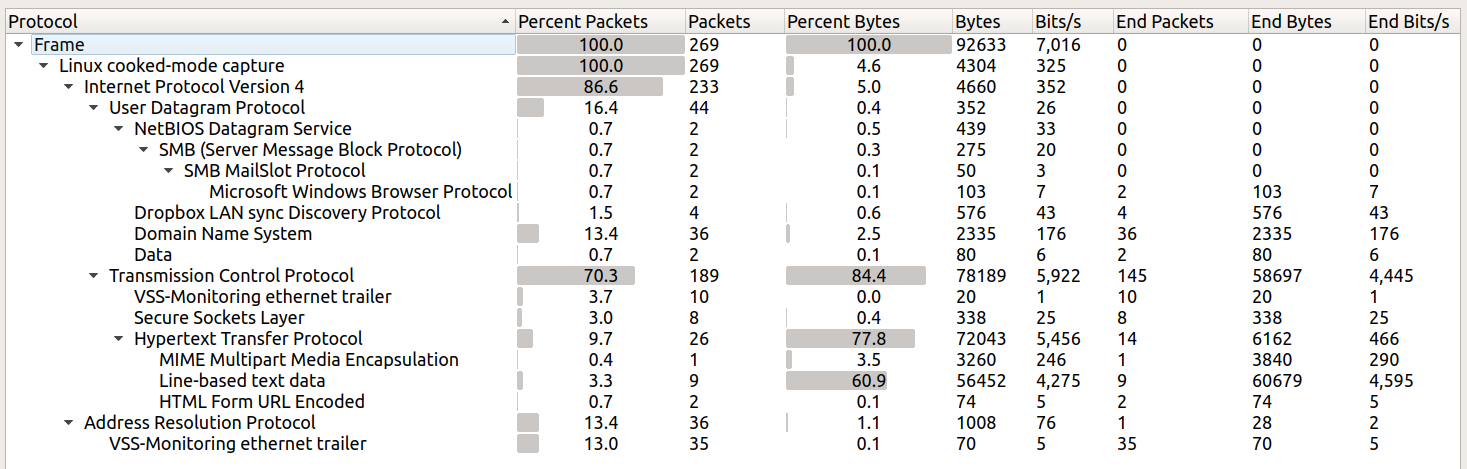

해당 패킷들이 어디서 http, ftp 등 어디서 발생했는지를 확인하기 위해, 먼저 패킷들의 통계를 보면 TCP쪽에 몰려있는 것을 확인할 수 있습니다. 그중에서도 HTTP가 비중이 많이 높게 나타납니다. MIME Multipart Media Encapsulation 패킷은 낮게 나타니기 때문에 용량이 큰 파일들이 왔다갔다 하는 것은 아니라고 볼 수 있지만, 작지만 어느정도 비율을 차지하고 있으므로, 어떤 파일이 이동한다는 것을 확인할 수 있습니다. 또한, Line-based text data가 상당한 비중으로 차지하고 있는걸 볼 수 있는데, 브라우저에서 얻어온 형식들 이라고 생각하면 됩니다. 이러한 MIME Multipart Media Encapsulation과 Line-based text data을 보아 웹쉘이 올라간 형태라고 추측 할 수 있습니다.

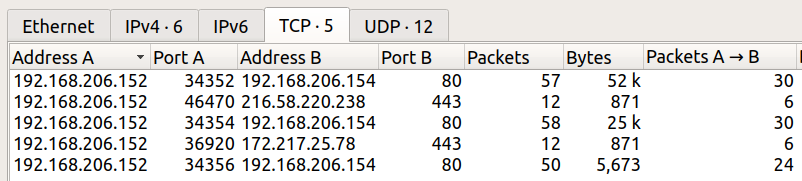

conversations에서 보면 192.168.206.152(공격자)에서 Adress B쪽으로 접속을 시도하고 있다는 것을 확인할 수 있습니다. 443/https를 이용하는 포트는 구글 dns서버로 보이며, 나머지 192.168.206.154(목표)가 공격자가 목표하는 공격 대상입니다(80/http, 443/https). 그리고 해당 URL은 http://www.192.168.206.154로 접근하였으며, IP로 보아 내부망에서 접근하는 것을 알 수 있습니다.

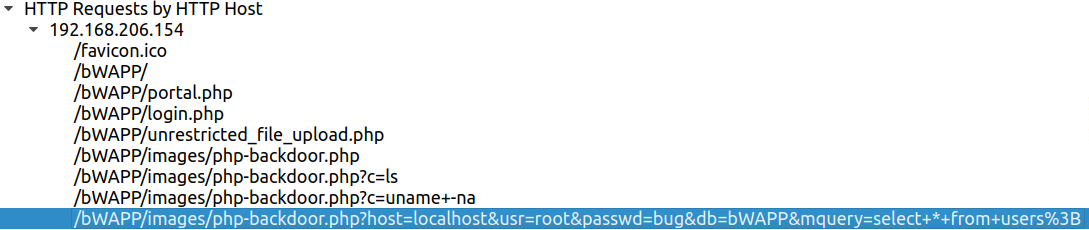

다음으로 http requests를 보면 목표 서버에 요청한 정보들을 보여주는데, 이름이 backdoor인 파일에 접근한 것을 확인할 수 있습니다. 위에서 아래까지 접근 시간순으로 정렬되어 있어, 시간별 접근 파일을 볼 수 있습니다. 형태로 보아 unrestricted_file_upload 페이지를 통해 백도어 파일을 설치하고, 웹쉘을 올려서 DB에 쿼리문을 보내 서버에 있는 정보들을 탈취하려고 합니다. 또한 서버의 정보를 보기 위해 uname -na, ls 명령어를 실행하는걸 볼 수 있습니다(공격자가 사용한 파일은 php-backdoor.php입니다).

전체적인 상황파악은 여기까지로 하고, 알아본 정보를 가지고 분석하도록 합니다. 아래의 해당 패킷에서 공격자가 사용한 서버의 아이디와 비밀번호를 파악합니다.

위의 패킷에서 TCP stream을 따라가면서 파악합니다.(단, 공격자가 세션을 끊지 않고 한번에 시도했다는 가정하에, 하나의 시도로 파악할 수 있습니다. 공격자가 여러번의 세션으로 나누어서 공격했다면 전부 따로 stream을 조사해야합니다.) 공격자가 POST로 해당 서버에 로그인하는 부분입니다. 마지막 줄에서 로그인한 아이디와 비밀번호를 파악할 수 있습니다. 사용한 아이디는 bee이고 비밀번호는 bug입니다.

위에서는 접근하기 위해서 사용했던 아이디와 비밀번호만 파악하였습니다. 하지만 stream 안에는 html 형식과 다른 정보들이 많았습니다. 그래서 한눈에 형식에 맞게 보기위해 해당 TCP stream을 html로 저장하여 다음과 같이 확인합니다.

다음과 같은 정말 무시무시한게 있다는 것도 확인하였습니다.

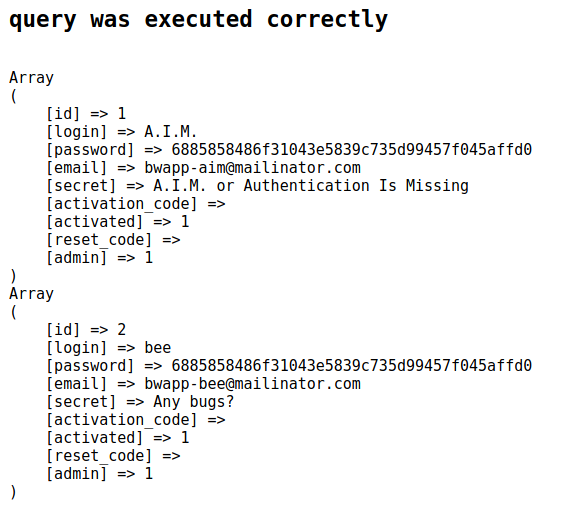

또한 공격자가 DB에서 어떤 정보들을 가져갔는지 알기위해 분석합니다(tcp stream). 그리고 다음과 같이 2개의 정보를 가져온 것을 확인할 수 있습니다. 아이디 이메일 주소를 알 수 있으며, 비밀번호는 해쉬값으로 저장되어 있습니다.

다음과 같이 네트워크마이너로 더 자세히 알아볼 수 있습니다.