티스토리 뷰

포트 스캐닝을 불법이며 사용을 권장하지 않습니다. 개인 네트워크를 구성하여 실험하시기 바랍니다.

NMAP

포트 스캐너이며, 원격 컴퓨터들의 자세한 정보를 알 수 있습니다. 그 상세 정보에는 운영체제, 장치종류, 운영시간, 서비스에 쓰이는 소프트웨어 제품과 버전, 방화벽 기술의 존재 등을 포함합니다. 기본적으로 전송 계층 포맷팅이 적용되지 않은 raw 패킷을 사용합니다. 따라서 root권한으로만 사용해야 합니다.

기능

호스트 탐지 - 네트워크 상의 컴퓨터들을 확인합니다. 예를 들어 ping 응답이나 특정 포트가 열린 컴퓨터를을 나열합니다.

포트 스캔 - 하나 혹은 그 이상의 대상 컴퓨터들에 열린 포트들을 나열합니다.

버전 탐지 - 응용 프로그램의 이름과 버전 번호를 확인하기 위해 원격 컴퓨터의 네트워크 서비스 종류를 파악합니다.

운영체제 탐지 - 원격으로 운영체제와 네트워크 장치의 하드웨어 특성을 확인합니다.

실습

nmap 192.168.0.* 쓰여진 ip주소는 환경에 따라 달라질 수 있습니다. 해당 명령어로 1~254까지 접속해있는 호스트의 열려있는 포트를 반환합니다.

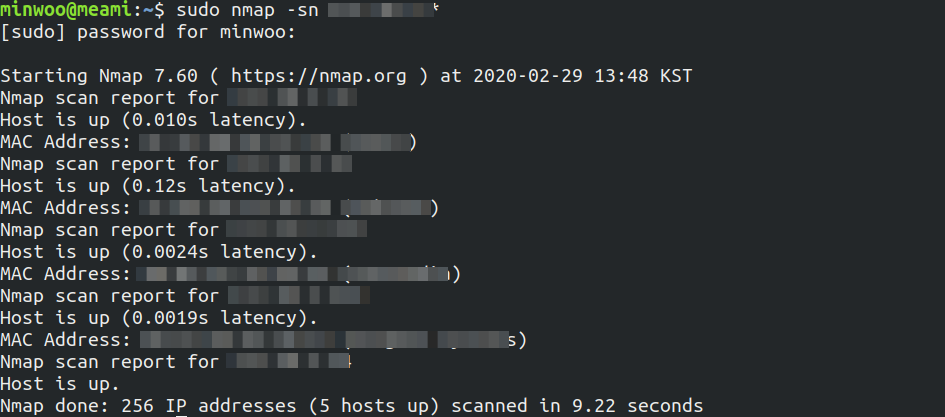

다음으로는 -sn 옵션을 두어서 해당 접속 기기의 mac주소와 기본 정보를 핑 스캔을 이용하여 보여줍니다. 아이폰은 해당 공유기를 공유하고 있지만 nmap에서 뜨지 않습니다. 아이폰의 보안때문인지는 모르겠습니다.

-O 옵션은 운영체제를 알 수 있으며, -A는 포괄적으로 많은 정보를 보여줍니다.

-D RND:[Num] [ip] 명령어는 Num의 갯수만큼 가짜 ip를 섞어서 보냅니다. 추적을 어렵게 만듭니다.

nmap --spoof-mac [num] [IP] 가짜 mac주소를 생성하여 검색합니다.